イベント参加録 アクセンチュア流セキュリティワークショップ

セキュリティ業務系のワークショップがあるとのことだったので参加してきました。

そういえば「王様達のヴァイキング」ってハッカーが主人公で好きな漫画です。

タイトル:「アクセンチュア流!セキュリティ課題解決に必要な分析力と技術力の活かし方を体験するワークショップ」

開催日時:2017/01/14 13:30-17:00

主宰:アクセンチュアセキュリティ

コンサルタント:藤井さん

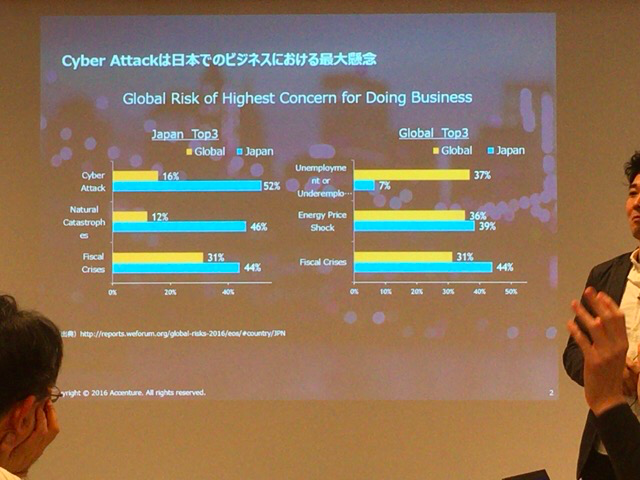

セキュリティ業界で起きていること

JPN:気にしていること

サイバーアタック

自然災害

Global:気にしていること

雇用

エネルギー

ここに差異がある。

日本にはセキュリティ対策が必要という意識はあるが…。

意識はあるが、予算が割かれていないという現状。

5000億円相当が国内情報セキュリティサービス市場

セキュリティ

モノが多い?サービスのほうが大きい?

合計で9000億円市場

システムインテグレーションの(導入設計、運用ほか)

セキュリティ保険の市場

費用試算ができるようになっている

保険に任せてしまう判断もある

マネージドセキュリティサービス

機器、とその運用でマネタイズ

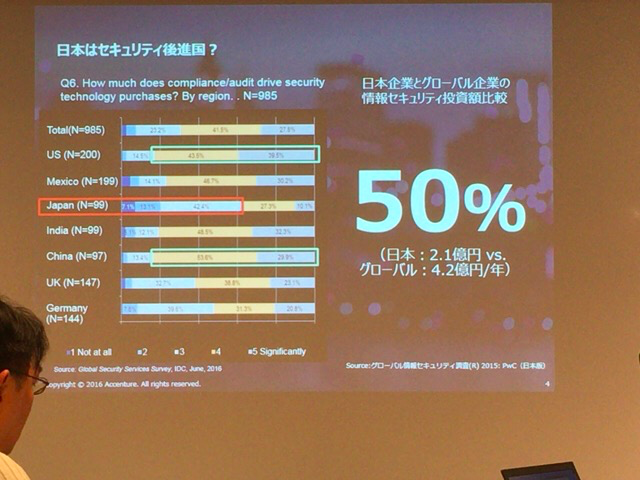

日本はセキュリティ後進国

決められたことをやる

それ以上はやらない、踏み込まない

ニーズあってもやらない、そういうサービスが出てこない

※ドイツも同様の傾向あり

世界に比べて日本の費用は少ない

1企業あたりはグローバルの半分くらい

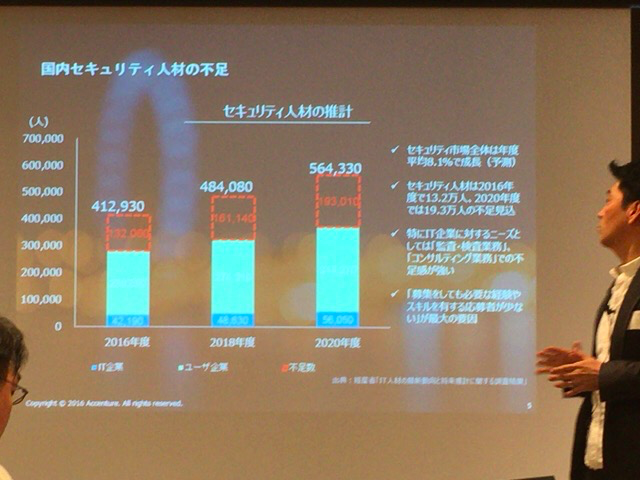

国内セキュリティ人材不足

現状、ユーザー、ベンダー合わせて40万人程度が必要

推計値

2016年

132,000人(不足)

240,000人(ユーザー)

4200人(提供、エンジニア)

2020年

193,000人(不足)

315,000人(ユーザー)

56,000人(提供、エンジニア)

海外

自社開発するのが多いため、自社内でセキュリティも兼務

日本

自社で賄う、2〜3人はいる傾向

自社のこととして捉えているため、基本的に外注しない

オリンピックへのセキュリティ投資も増えている

監査、検査、コンサル業の不足が多い

ネットワーク負荷からアタック検知も。

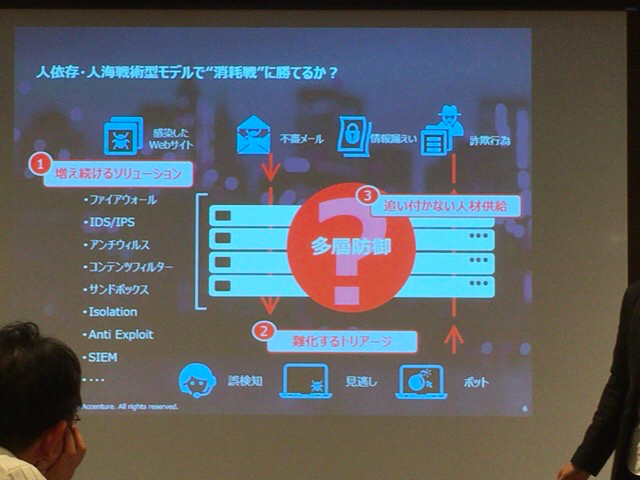

# スライド

1:増え続けるをリューション

2:難化するトリアージ

3:追いつかない人材供給

今)困難化:攻撃者がプロ。政治犯も出る。

昔)ウィルス。愉快犯が主だった…。

ログ収集、トリアージのツール。Sandbox, SIEMとか流行り。

ツール入れた、がルールが不在などの実態ある。

優先度づけの支援とかする。

現場のしわ寄せ。

犯罪化の可能性ある

危機感ある。

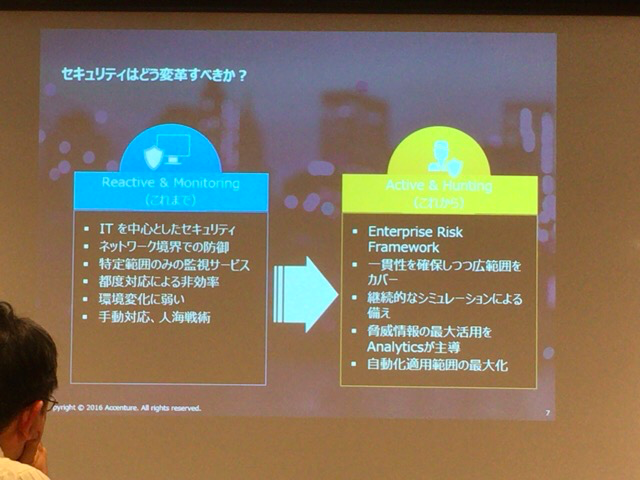

セキュリティ変革

境界だけ抑えるのでは不十分。

ランサムウェアが流行った。

ユーザーが開く。

勝手に文書が暗号化される。

解除には課金が発生する。

→ネットの入り口を塞ぐだけでは対処正しくない。

ROI(投資効率)

コストがゼロなのが最高だが…何もしない訳にもいかない。

現状:都度対応、守りが受け身。

ユースケース洗い出しが大事。

シミュレーションサービスも提供

リスクの識別

対、攻撃手法の洗練。

セキュリティ

勉強する

アナリティクスで改善できるかもな期待

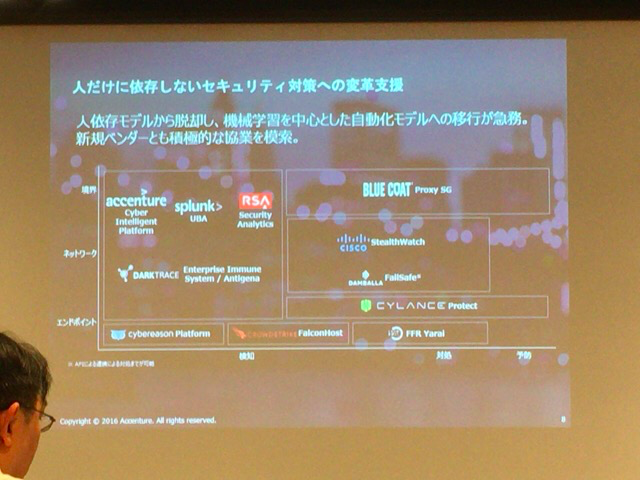

人手をかけないサービスの需要が求められる。

特定サービスに依存しない

どう使うとどうなるかを考える知見ある。

成熟アライアンス

BLUE COAT

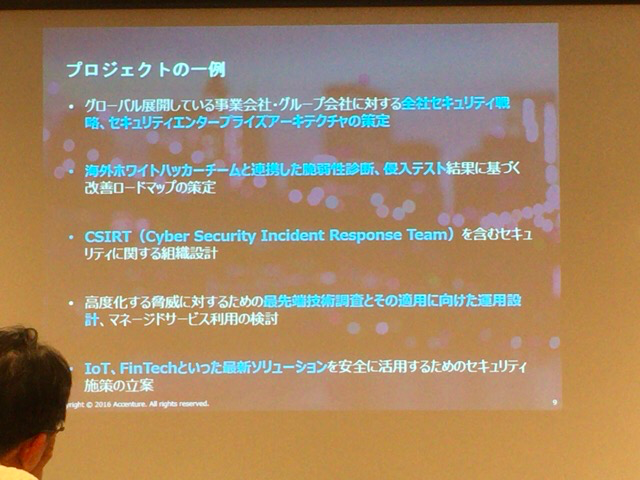

アクセンチュアセキュリティ

ホワイトハッカーとの協業

C SIRT組織設計

Hot Topic: IoT/Fintech

※一気通貫でやってます

新テクノロジー推進するのは別組織

アクセンチュアデジタルが担当

ワークショップ

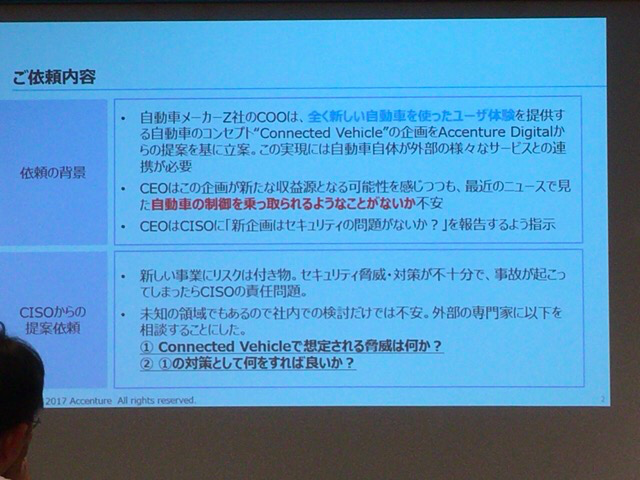

背景

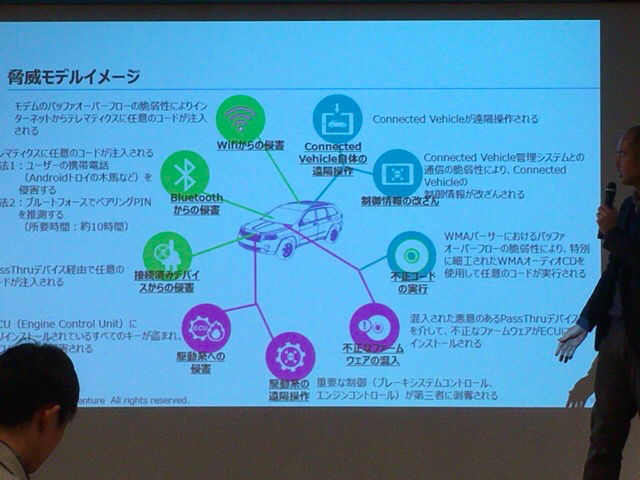

Connected Vehicleをアクセンチュアデジタルが企画

自動車の乗っ取り

CEOがCISOにセキュリティリスクを報告指示

提案内容

CISOの責任問題

道の領域、社内のみでは不安

外部専門家への痛い

問い:

・Connected Vihcleの脅威は?

・対策は何する?

※CISOだけでなく、COO・CEOが安心してコンセプトにGo出せること。

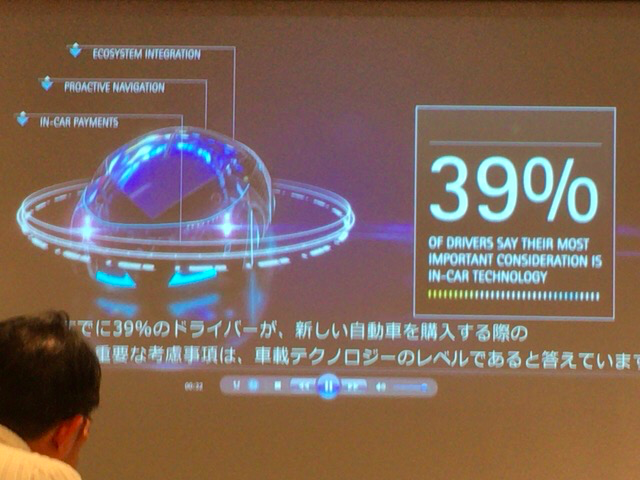

イメージ映像(企画提案資料が動画でした ※映像に日本語スクリプト付きで提案)

Connected Vihcleの特徴

ハンドルなし

ブレーキなし

移動体通信システム

アプリケーション

車載エンタメ

オンデマンドサービス

生体認証

音声対話

交通情報網リアルタイム

駐車場駐車不要、帰宅時に送迎完備

新しいLife Styleの提案

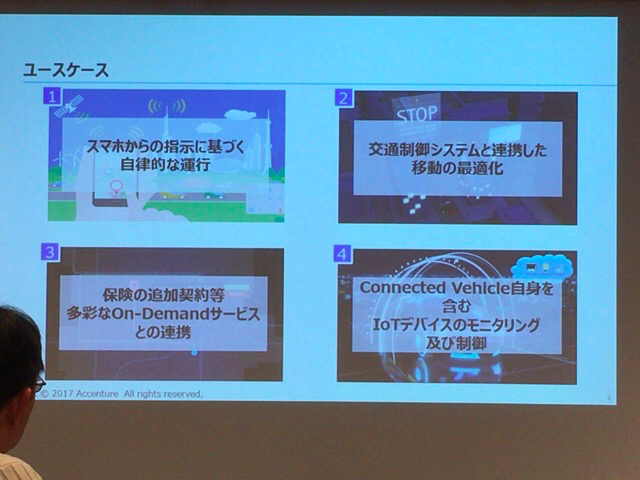

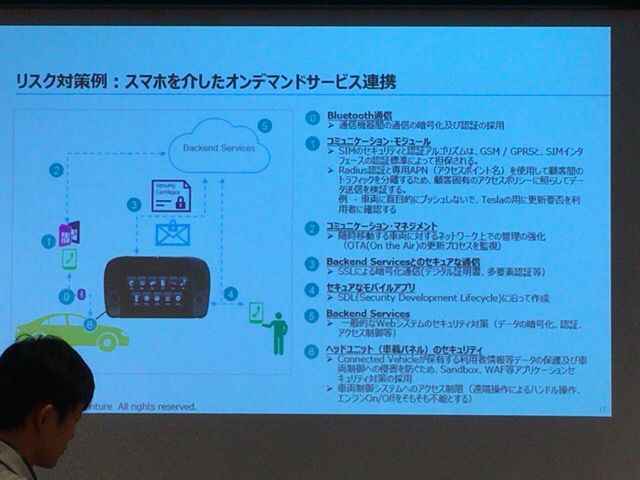

今回チームごとに一つのユースケースについて検討

・自動運行

・移動最適化

・保険追加契約等、OnDemannd

・IoTデバイス

経営陣の意気込みを聴く

いろんな立場の声がある

CEO(デビッドさん

COO:革新的

CISO:保守的

ワークショップ内容

脅威の見つけ方

前提:開発時点、企画段階ということ

例

決済情報関わる

内部犯も脅威のひとつ

提携先など

CISO

漏れがないように。

機能ごとに。脅威を出す。

3大脅威について

1:情報漏えい

2:改ざん

3:サービス停止

ユースケースの「機能」を洗い出して、マトリクス組んで抽出

・情報取得

・比較

・通知

・意向確認

・締結(確認)

・全体

各脅威に対して、対策を組み合わせる

1 通信暗号化

2 セキュア認証

3 電子署名

4 システムセキュア化(ミドルウェア、バッチ)

5 運用ポリシー(ロギング、監視設計、SLA締結)

6 サプライチェーン監査(製造工程)

7 複数段階認証

8 HW/データデンター冗長化

9 IPS/IDS/CDNの導入

※業務では、このユースケース洗い出しの後、リスク評価の工程を行うとのこと。

他班

・PCでやる対策を車載デバイスに行う

・アウトソーシングをうまく使う

対策チーム

・自律運行

のっとり

車向けランサムウェア

身代金

連携の接続ポイント

侵入経路(カーナビ、USB、…

ホワイトリスト化する

多段認証

車側のSandboxを用意して、検証後、本番実行する環境をつくるとか

セキュリティパッチの自動Update(IoTだと大事)

一言でいうと:ひとの命を守る

データ改ざん

困るもの

位置情報(クルマ)

運行情報、交通ルールデータ(一方通行とか)

渋滞情報

支払情報

対策

通信経路の暗号化

認証(発信元)の確認、パスワードソルトの適用

改ざんされた場合

システム冗長化(運行情報を複数サーバから受け取って情報の正確さを担保する)

変更情報の通知、検知

GPS(位置情報、時差、)の改ざんは大きなテーマ

USAの軍事衛星は先行例あるらしい

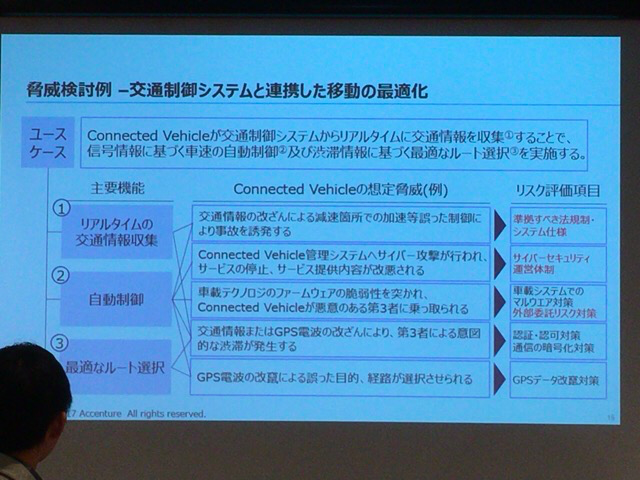

交通制御システム

安全な走行が可能なもの

脅威

・クルマの暴走

・システムののっとり

・一般車との差異

対策

・通知

・多重化

・バイオメトリクス、物理キーとの二重化

・IDSによる通信抑制

他要素認証は大事

安全面

付加価値

クルマの問題点

情報の整合性

外部制御(のっとり…

複数情報

情報制御(複数箇所からデータ取得する)

暗号化、防御システム

動物センサー設置とか

文化価値を照合

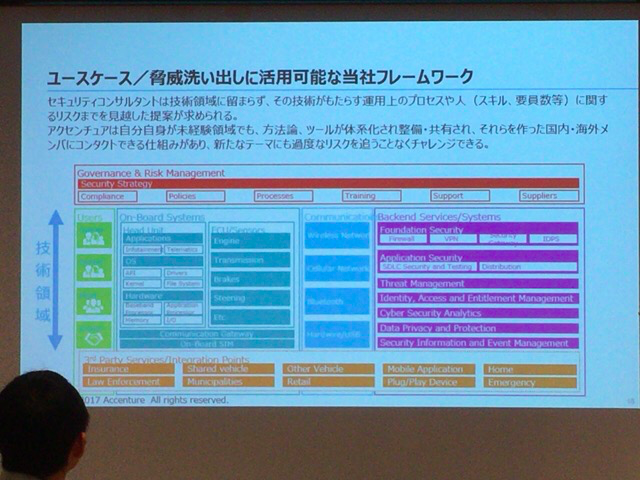

アクセンチュア提案の場合…

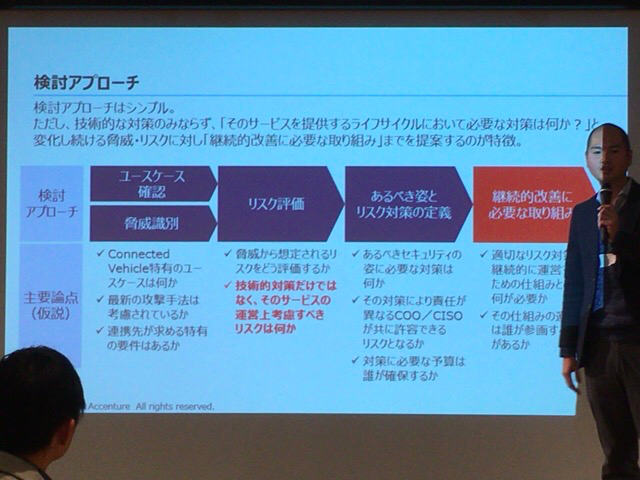

検討アプローチ

ユースケース確認

脅威識別

企画◯◯◯に特有なユースケースは何か?

最新攻撃手法は考慮されているか?

連携先が求める特有の要件は何か?

↓

リスク評価

脅威から想定されるリスクはどう評価されるか?

技術的対策だけでなく、運営上の考慮点は何か?

↓

リスク対策の定義(AsIs/ToBe)

あるべきセキュリティの姿に必要な対策は?

その対策で責任ことなるCOO/CISOが許容可能なリスクとなるか?

利作に必要な予算はいくらで、誰が確保するか?

↓

継続的改善に必要な取り組み

適切なリスク対策を継続的に運営する仕組みは何か?

その仕組の運営には誰が参画する必要があるか?

脅威検討例

1:主要機能リストアップ

2:企画◯◯の想定脅威

3:リスク評価項目

Connected Viecle

Linuxである。PCと同等のリスクがある。

対策の情報を集めるにあたって…。

技術的な有識者が世界のどこかにいる。

コンタクトをとって、ツールや方法論をキャッチアップする。

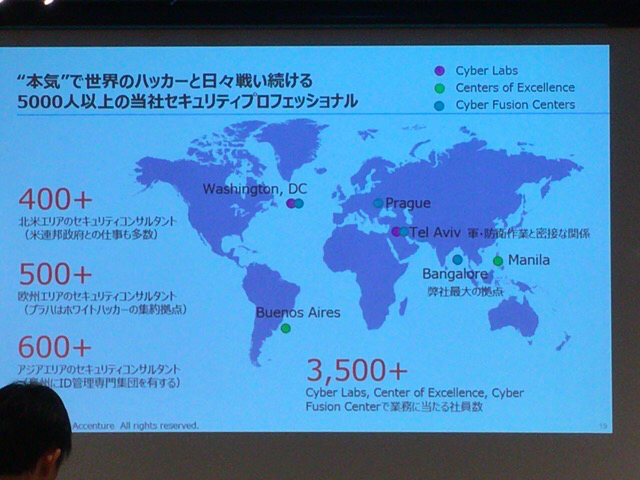

セキュリティコンサルタント

5,000人以上のアクセンチュアプロフェッショナル

各拠点

ワシントンDC

マニラ

エンジニアリング

セキュリティ・コンサルタント

セキュリティエンジニア

これらは異なるもの

大事なこと

アプローチが大事、ユースケースの洗い出し

テクノロジー入れるだけではダメ、運営体制も大事

作って終わりでない、不要であれば破棄可能な状態になる

外部委託先の情報も観るべき

参考:

書籍「スノーデン」

世界中の通信傍受が可能

→2017年1月に映画公開

以上。